【ネットアシストニュースレター | Vol.35 】

情報セキュリティ10大脅威2024

IPA(独立行政法人 情報処理推進機構)より「情報セキュリティ10大脅威 2024」が公開されました。https://www.ipa.go.jp/security/10threats/nq6ept000000g22h-att/kaisetsu_2024.pdf

IPA(独立行政法人情報処理推進機構)より公開された資料より引用しています。 https://www.ipa.go.jp/security/10threats/10threats2024.html

昨年の発表と比較して、個人向け脅威の変動は大きかったですが、法人向け脅威はあまり変動が無く固定化しているようです。特に1位の「ランサムウェアによる被害」と、2位の「サプライチェーンの弱点を悪用した攻撃」は引き続き最も注意すべき脅威と言えますね。それ以外も多少の順位変動はありましたが、1位から10位まで同じ顔触れとなっているので、今年もこの10項目に注意し続ける必要がありそうです。

それでは「組織」向け脅威のランキングから、サーバーに関係のある項目を抜粋してご紹介いたします。

1位:ランサムウェアによる被害

■概要

「ランサムウェア」と呼ばれるウイルスに感染させ、PCやサーバーのデータを暗号化し、業務の継続を困難にした上で、データを復旧することと引き換えに、金銭を要求する手口です。なお、金銭を支払ったとしても、データの復旧や漏えいした情報の削除が行われないケースが増加しています。

■手口

●弱性を悪用しネットワークから感染させる

●公開サーバーに不正アクセスして感染させる

●メールから感染させる

●Web サイトから感染させる

■事例

港運協会のターミナルシステムにランサムウェア感染による障害が発生。このシステム障害によりトレーラーによるコンテナ搬出入作業ができなくなりました。

2位:サプライチェーンの弱点を悪用した攻撃

■概要

商品の企画・開発~調達~製造~在庫管理~物流~販売までの一連のプロセスに関わる組織群の中から、セキュリティ対策が脆弱な組織を最初の標的とし、そこを踏み台として顧客や本命の標的を攻撃する手口です。

■手口

●取引先や委託先が保有する機密情報を狙う

●ソフトウェア開発元やMSP等を攻撃し、標的組織を攻撃するための足掛かりとする

■事例

病院が契約している給食配給事業者の脆弱性対策が不十分だった事から侵入され、病院の電子カルテシステムが攻撃を受けました。

5位:修正プログラムの公開前を狙う攻撃

(ゼロデイ攻撃)

■概要

OSやソフトウェアに脆弱性が存在することが判明し、脆弱性の修正プログラム(パッチ)や回避策がベンダーから提供される前に、その脆弱性を悪用してサイバー攻撃を行う手口です。これをゼロデイ攻撃といいます。

■手口

●ソフトウェアの脆弱性の悪用

■事例

電機メーカーでゼロデイ攻撃の被害が発生し、約8,000件以上の個人情報が流出しました。システムにはセキュリティ対策を講じていましたが防げませんでした。

7位:脆弱性対策情報の公開に伴う悪用増加

■概要

公表されたばかりの脆弱性情報を悪用し、対象製品への脆弱性対策を講じていないシステム(Nデイ脆弱性)を狙って攻撃を行います。近年では脆弱性関連情報の公開後に攻撃コードやツールがダークウェブ上に流通し、攻撃が本格化するまでの時間もますます短くなっています。

■手口

●対策前の脆弱性(Nデイ脆弱性)を悪用

●ダークウェブ上に公開されている攻撃ツールを使用

■事例

建築業者で既知の脆弱性を衝いた不正アクセス被害が発生。攻撃者がランサムウェアによる暗号化を展開し、情報資産が利用できなくなりました。

共通対策

本書では10大脅威への共通対策についても記載されていましたので、ご紹介させていただきます。対策に迷ったら共通対策から始める事をお勧めいたします。

●パスワードを適切に運用する

●情報リテラシー、モラルを向上させる

●メールの添付ファイル開封や、 メールや SMS のリンク、URL のクリックを安易にしない

●適切な報告/連絡/相談を行う

●インシデント対応体制を整備し対応する

●サーバーやクライアント、ネットワークに適切なセキュリティ対策を行う

●適切なバックアップ運用を行う

上記の中から最も基本と言える「パスワードを適切に運用する」について、対策をご紹介します。サーバーの利用においてもパスワードは様々な場面で利用されています。

●クラウドのコントロールパネル

●サーバーへのログイン

●データベースへのログイン

●メールアカウント

●FTPアカウント

●コンテンツのログイン

●Gitアカウント

上記は一例ですが、パッと思いつくだけでもたくさんありますね。どれだけセキュリティ強化していても、簡単なパスワードを使っていると侵入されてしまいます。IPAから、下記のような運用例が発表されていますので参考にしてください。

1. IDとパスワードを同じ文字列にしない

2. 数字、アルファベット、記号等の複数の文字種を組み合わせる

3. 生年月日や名前を使わない

4. 連続した数字やアルファベットにしない

5. 単純な単語一語だけにしない

なお弊社でご提供させていただいている「IDS/IPS」や「WAF」などのセキュリティ製品導入についても、共通対策として言及されていました。未導入の場合は、お気軽にご相談ください。

SSL証明書 の取得方法が変わります!!

昨年から随時アップデートしているお客様ポータルですが、来月4月よりSSL証明書の新規取得もお客様ポータルを通じて、より簡略化されます!そこで今回はリリースに先立ち、SSL証明書の新規取得フローをご紹介いたします。

【変更点】証明書の登録情報の提出方法が

変わります!

【新規取得フロー】

1. 貴社担当営業にSSL証明書新規取得依頼のご連絡いただく

2. 担当営業より見積送付

3. お客様よりご発注いただく

4. お客様ポータルにて証明書の登録情報をご入力

5. 入力いただいた内容をもとに弊社にて新規取得手続き開始

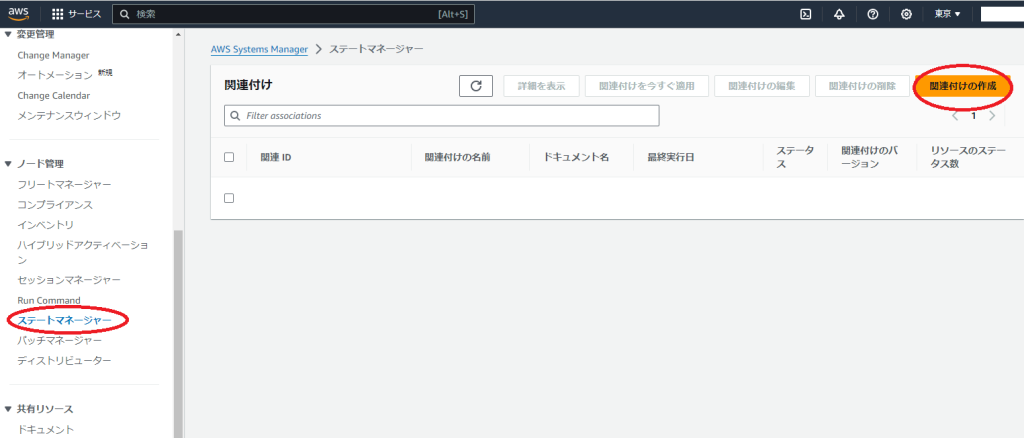

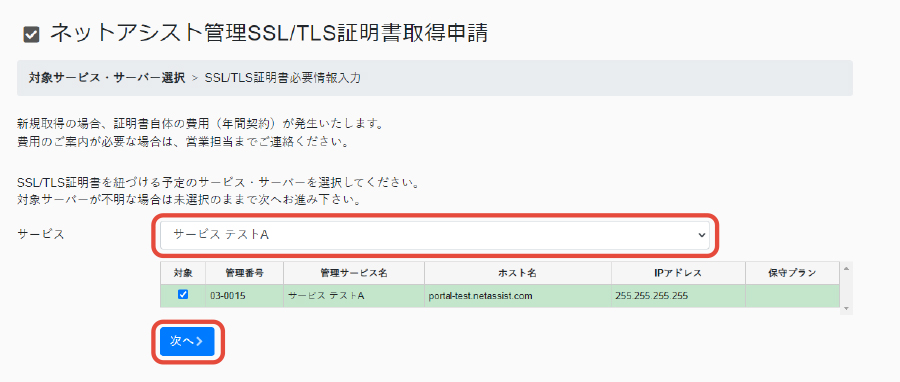

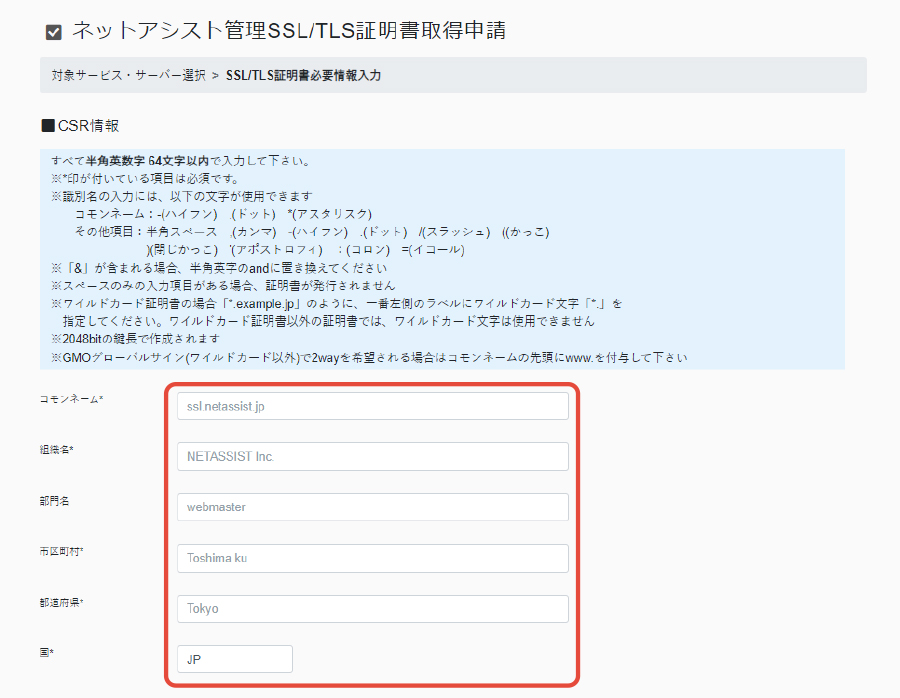

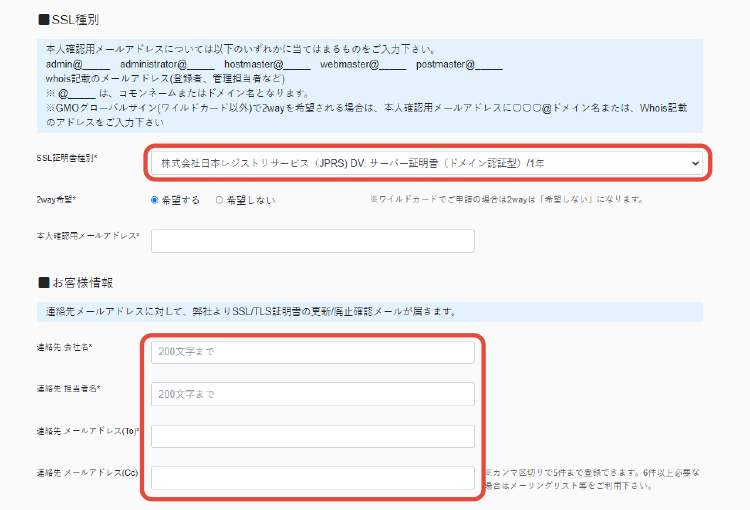

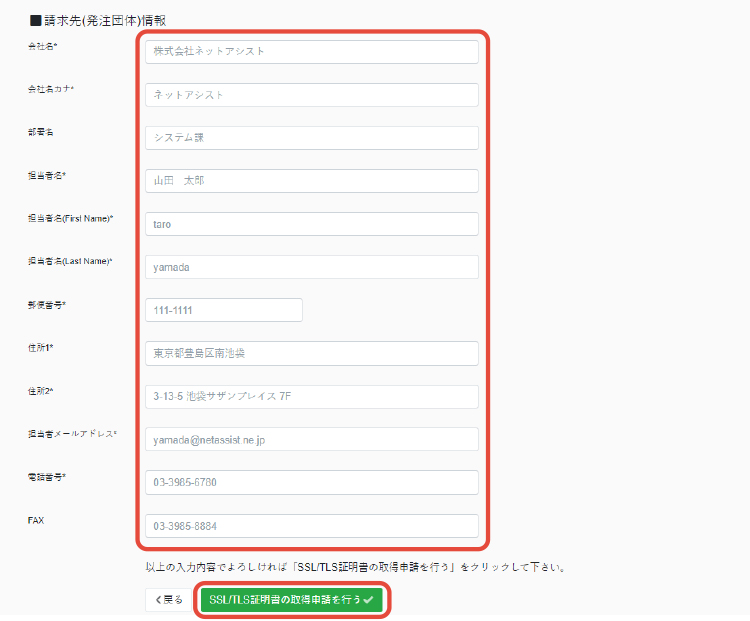

【お客様ポータルの操作フロー】

1. お客様ポータルにログインいただき「SSL/TLS証明書一覧と新規取得」をクリック

2. 右上の「SSL証明書取得申請」をクリック

3. SSL証明書を設定するサービス(サーバー)を選択し、「次へ」をクリック

4. 従来Excelシートにご入力いただいていた、「CSR情報」、「SSL種別(プルダウン式)」「お客様情報」を入力し「SSL/TLS証明書の取得申請を行う」をクリックし完了。

上記フローにて証明書の登録が完了いたしますと、弊社にて取得手続きを行います。

尚、この時点でご発注いただけていない場合は、別途担当営業よりご連絡させていただき、お客様よりご発注いただき次第、取得手続きを行います。

新規サイトを立ち上げる場合など、新たにSSL証明書の取得が必要になった際、上記フローに沿ってご依頼いただきますようお願いいたします。今後もお客様により効率的にご利用いただけるよう、随時アップデートを行ってまいりますのでご期待ください!