AWS IAMユーザに複数の多要素認証を設定してみる

こんにちは。技術部のsです。

先日、AWSのIAMユーザに複数のMFAデバイスが登録できるようになりました!

「AWS構築・保守・運用代行に困ったらネットアシストにご相談ください」

AWS Identity and Access Management で複数の多要素認証 (MFA) デバイスのサポートを開始

https://aws.amazon.com/jp/about-aws/whats-new/2022/11/aws-identity-access-management-multi-factor-authentication-devices/

You can now assign multiple MFA devices in IAM

https://aws.amazon.com/jp/blogs/security/you-can-now-assign-multiple-mfa-devices-in-iam/

1つのユーザに対して、FIDO セキュリティキーやTOTP認証(ワンタイムパスワード)も含め

最大で8つのMFAデバイスを登録することができます。

ログインするときは、いずれか1つのデバイスで認証を行えればOKです。

以前弊社のブログでもMFAデバイスの登録方法について紹介させていただきました。

https://www.netassist.ne.jp/techblog/13605/

基本的にはこちらの記事の方法と変わりませんが、

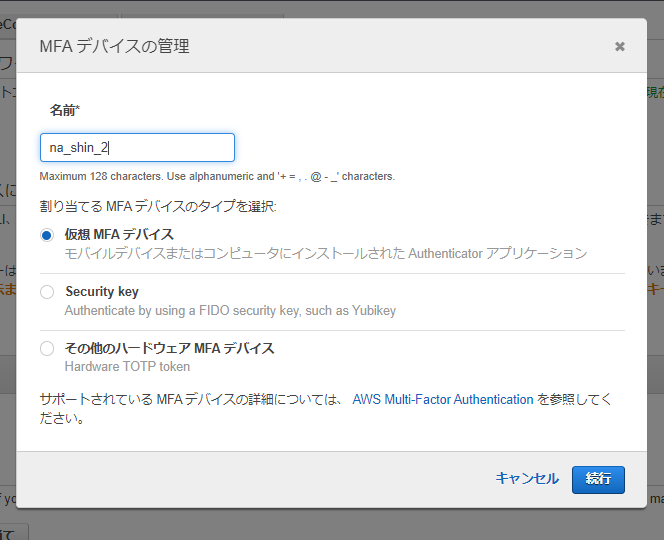

MFAごとに名前を付けることにより、区別します。

では実際に設定してみましょう。

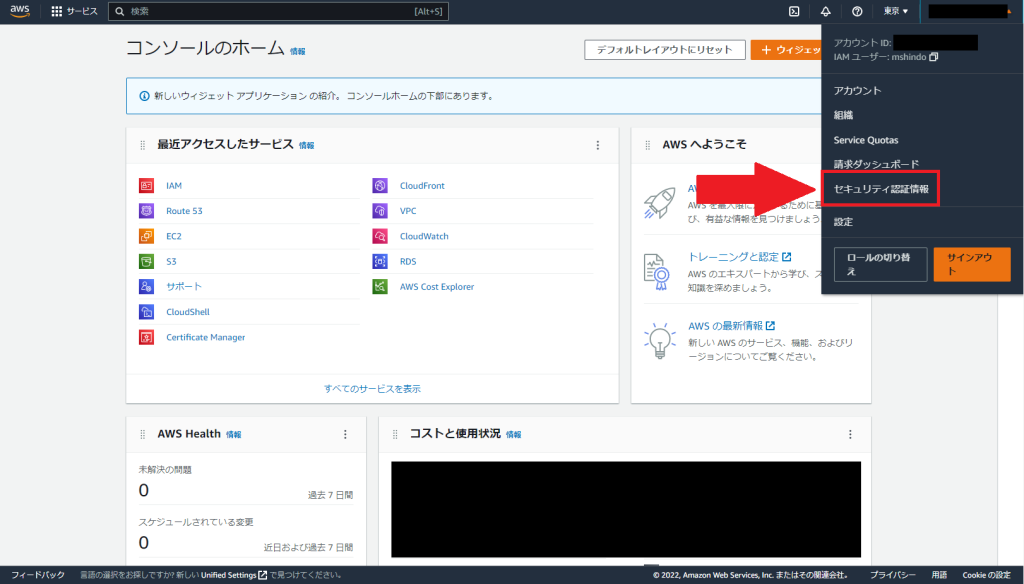

上記の記事では、IAMの管理画面から設定しておりましたが、

ホーム画面の「セキュリティ認証情報」から確認することも可能です。

※googleの認証システムを利用する想定で設定しました。

「多要素認証(MFA)」にある MFA割り当て をクリックします。

便宜上、すでに1件登録した状態で2つ目を設定する要件で進めます。

名前を適当に入力して、「続行」をクリックします。

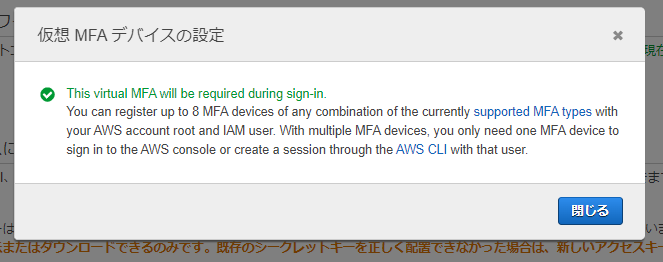

登録が完了すると、下記のポップアップが表示されます。

前回と違う文言になっていますね。

最大8つのMFAデバイスが登録できるとの記載です。

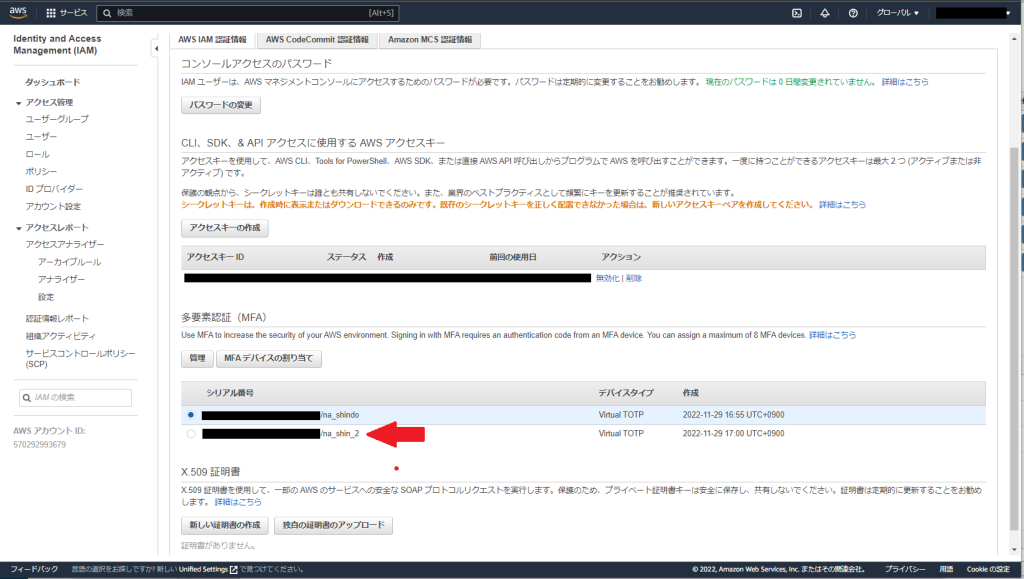

再度「セキュリティ認証情報」の画面に戻ると

この通り、2つ目のデバイスが登録されています。

認証を行う端末の冗長化を行っている場合や離れた地域で同じIAMユーザを利用する場合、

今まではQRコードが発行されたら、画面を閉じる前に設定を行わないといけなかったり

QRコードをスクショして共有する・・なんて方法を取っていましたが

こういった手間がなくなり、管理しやすくなりますね。

また、CloudTrailで「MFAIdentifier」というパラメータが追加されています。

追加したMFAを利用してログインしたところ、イベント履歴の「ConsoleLogin」に

下記の記録が残りました。(一部情報を伏せています。)

"additionalEventData": {

"LoginTo": "https://console.aws.amazon.com/console/home**************",

"MobileVersion": "No",

"MFAIdentifier": "arn:aws:iam::************:mfa/na_shin_2",

"MFAUsed": "Yes"

},

どのMFAでログインしたか確認ができるので

不正にログインしてきたデバイスの特定が可能となります。

AWSアカウントへのMFAの設定は「セキュリティベストプラクティスの1つ」と公式からも

案内がありますので、ぜひ利用してみてもらえればと思います。

最後までご覧いただきありがとうございました。