無線LANにおけるセキュリティについて 第1回

皆様こんにちは。技術部の向井です。

これから複数回に渡って、無線LANにおけるセキュリティについて皆様に紹介していきたいと思います。

些細な内容ではありますが、皆様方のセキュリティ対策に少しでも力添えできれば幸いです。

それでは第1回目となる今回は、無線LANを利用する上ですぐに出来る3つの対策を紹介していきます。

※下記内容を用いて行う一切の行為、被った損害・損失に対しては、一切の責任を負いかねますので、ご了承の上お読み下さい。

1. 暗号化方式は『AES』を使う

そもそもとして、無線LANにおける通信に関しては暗号化されていることが一般的です。

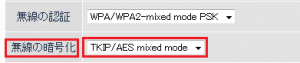

現行で販売されている大抵の無線LAN機器においては、以下の暗号化方式が選択できるようになっています。※1

・『WEP』 (Wired Equivalent Privacy)

・『TKIP』(Temporal Key Integrity Protocol)

・『AES』 (Advanced Encryption Standard)

※1

機器設定としては「WPA-PSK(TKIP)」「WPA2-TKIP」「WPA2-AES」「WPA2-PSK(AES)」といった形で表記/説明されることが多いですが、本文では簡略化して表現しております。

…選択できるようにはなってはいるのですが、セキュリティ的には『AES』一択です。

何故かと言えば、『WEP』と『TKIP』に関しては、脆弱性による暗号解読の危険性が明らかに

なっているからです。それも昨日今日の話ではなく、2008年以前から。

参考URL

『Practical attacks against WEP and WPA』

http://dl.aircrack-ng.org/breakingwepandwpa.pdf

では「何故脆弱性のある暗号化方式が選択できるのか?」とお考えの方もいらっしゃるかと思います。

これは接続するクライアント(例:携帯ゲーム機)によっては『AES』や『TKIP』に対応していないことに、

対する措置かと考えられます。

実際には、暗号化方式は『AES』がデフォルトで選択されていることが大半です。

が、中には『TKIP/AES mixed mode』といったような、接続するクライアントの設定に応じて『TKIP』『AES』どちらでも接続できる設定がデフォルトで選択されている機器も存在するようです。

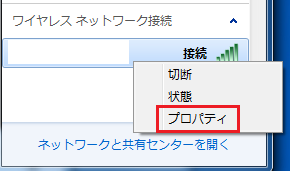

接続するクライアントが『AES』に対応しているのであれば、『AES』のみに設定を切り替えることをお勧めします。

その際は、クライアントの設定も併せて確認/変更しないと、無線LANへの接続が行えなくなってしまうのでご注意下さい。

2. パスワード(事前共有キー)の強度を高める

『AES』及び『TKIP』方式に関しては、事前に無線LAN機器とクライアントに『PSK』(Pre-Shared Key・事前共有キー)と呼ばれるパスワードのようなものを設定します。

この『PSK』は暗号化された通信データを元に戻す(復号化)ために必要なものであり、この『PSK』を持たない第三者が通信データを傍受したとしても、内容はわかりません。※2

このような仕組みによって、暗号化通信は実現されています。※3

しかし、それは裏を返せば、「『PSK』を持つ第三者が通信データを傍受したら、内容がわかってしまう」ということでもあります。

これは何も無線LANに限った話ではありませんが、

×字数が少ない文字列

×数字だけ、英字だけの文字列

×英単語などそれ自体が意味を持つ文字列

×SSIDや会社(個人)名称に関連性がある文字列

といった内容をパスワードに設定することは避け、

○数字/英字(大文字/小文字)/記号を含めた、20字以上の文字列

といった内容にされることをお勧めします。

※2

『WEP』及び『TKIP』方式を利用している場合は、前述の通り脆弱性が存在しているため、暗号化データからパスワードを含めた内容を解析される危険性があります。

※3

その他にも「認証サーバ」と「認証装置」を用いた『IEEE802.1X認証』という認証方式も存在しますが、本文では割愛します。

3. 機器のファームウェアを最新に保つ

無線LAN機器は『ファームウェア』(firmware)と呼ばれるソフトウェアが内蔵されており、そのソフトウェアが稼動することで無線LANとしての機能を提供しています。

参考URL

『ファームウェア 【 firmware 】 FW / F/W 』

http://e-words.jp/w/ファームウェア.html

基本的に、このファームウェアは工場出荷後から内容の変更が行われることはありませんが、あるケースにおいてはその限りではなく、新しいファームウェアが発表/配布されることがあります。

そのあるケースとは、「追加すべき新機能が発表された時」、そして「修正されるべき脆弱性が発見された時」です。

事実、今年(2016年)に入って、ファームウェアの脆弱性によって、無線LAN機器の認証情報などが漏洩する可能性があるという事例が報告されています。

参考URL

『JVN#75813272 バッファロー製の複数の無線 LAN ルータにおける情報漏えいの脆弱性』

https://jvn.jp/jp/JVN75813272/

そして上記脆弱性の発表と併せて、メーカーは新しいファームウェアの発表/配布を実施しています。

このファームウェアの脆弱性に関しては、前述の暗号化方式に起因する場合もあれば、完全に機器独自の問題である場合もあります。

いずれにせよ明らかなのは、脆弱性として公表された以上、対策をとらなければセキュリティリスクが日々高まるということです。

・・・といっても対策はさほど難しいことではありません。前述の通り、メーカーが新しいファームウェアの発表/配布を行ってくれていますので、私たちはそのファームウェアを機器に適用(アップデート)すればいいのです。

適用方法も大別すると

A. 機器の管理画面に接続し、オンラインアップデートを選択する。

B. 機器メーカーのサイトから、アップデート用プログラムをダウンロード/実行する。

の2つに集約される形です。

※行う際は、メーカーが用意した手順を事前に確認し、内容を違えずに対応するようにしましょう。

注意点としては、「ファームウェアアップデート中に絶対に電源を抜いたり落としたりしないこと」。

この事態が発生するとファームウェアの更新作業が失敗し、機器が正常に起動できなくなり、最悪、メーカー修理が必要になることもあります。

いかがでしたでしょうか。いずれもすぐに確認/対応できる内容かと思います。

ちなみに、無線LAN機器のセキュリティ機能として搭載されている

・MACアドレスによる接続制限設定

・SSIDのステルスモード設定

ですが、実際のところ「セキュリティ対策としては効果が薄い」そうなのです。

こちらに関しては、次回改めて説明を行いたいと思います。それではまた。